美国国防部基于AWS的SCCA分享

服务简介

最近特朗普支持者在宣布新总统继任之前冲击国会,造成骚乱的新闻尘嚣之上。当中国读者看到这篇新闻的时候,有一个细节,往往想国防部为什么不去派兵镇压,而是要国民警卫队维护治安呢?在这里提一点题外话,国防部汇报给总统,美军主要负责正规作战,特别是海外派遣;而国民警卫队汇报给各个州政府,类似国内武警职能,职能包括内陆防御(一般没人敢入侵美国,所以机会不大)、抗险救灾、维护危机秩序等等。特朗普当然不可能自己批准国防部派美军维护华盛顿秩序,所以只能国会通过州政府调人来维护治安了。

而说到美国国防部,除了出演变形金刚之外,其实还有另外一个标签就是云计算的铁粉,在此也引入到今天所谈的主题SCCA架构。在国防部之中类似IT的部门叫做DISA国防信息系统局,他们的重要基础设施就是全国乃至全球范围内的DISN国防信息系统网络,而这个DISN当中很多的应用实际上是部署在公有云之上的,例如VMS车辆管理系统(这里的车辆包括坦克、悍马、导弹车等等)就部署在AWS之上。为了保证这样的系统的安全可靠,DISA特意制定了在公有云上实现安全部署的一系列最佳实践规定,供具体实施的单位执行,例如之前我所工作过的REAN Cloud global(一家AWS Global的Premier级别合作伙伴),就是SCCA。所以看着炫酷的一堆缩写,其实就是国防部的IT部门写的AWS安全架构规则书。当然这个架构和规则,也很适用于其他很多对信息安全有要求的企业单位。

在这里额外说明一下其应用范畴并不仅仅限于DoD国防部本身,还有一些其他政府机构:

- Office of Management and Budget (OMB)

- US General Services Administration (GSA)

- US Department of Homeland Security (DHS)

- US Department of Defense (DoD)

- National Institutes of Standards & Technology (NIST)

- and the Federal Chief Information Officers (CIO) Council

其中有比方知名的美剧《国土安全》里面的国土安全部,还有大家记得《疯狂动物城》里面慢动作的树獭所效力的美国交管局等等。

先说一下整个SCCA架构的内容,主要包括以下模块:

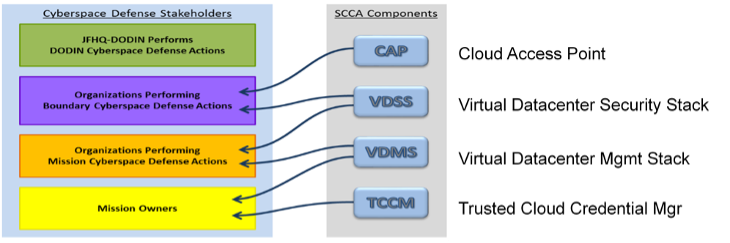

其中的四个主要组成部分和作用分别是:

- Boundary Cloud Access Point (BCAP)

- 保护DISN免于云环境下网络攻击

- Virtual Datacenter Security Stack (VDSS)

- 防护部署在公有云上的国防部使用方的应用

- Virtual Datacenter Managed Service (VDMS)

- 提供安全服务和共享数据中心服务

- Trusted Cloud Credential Manager (TCCM)

- 规划和落实云环境账户访问、身份认证、密钥管理的策略和计划

这4个部分只是一个概念性抽象的定义,可以通过多种形式来实现,例如TCCM可以通过硬件密码机、HSM、KMS等多种方式实现,更多的是一种功能模块的定义。后续会有在AWS上具体实现的架构图供参考。

为了让大家有更加切实的认识,在此将每个模块和主要的IT功能进行了对应:

- BCAP:IDS,入侵检测,恶意代码注入,DOS攻击,IP地址欺骗,IP路由劫持,流氓设备访问阻断,数据泄露,高级威胁检测,抓包

- ICAP:加密通信,WAF,VOIP防窃听、篡改

- VDSS:隔离,加密,反向代理,恶意内容检测,日志分析

- VDMS:实时合规检查,终端安全,多因子认证,活动目录AD,统一身份认证,批量配置和更新,应用隔离

- TCCM:权限策略执行,日志审计,事件记录、报警和通知

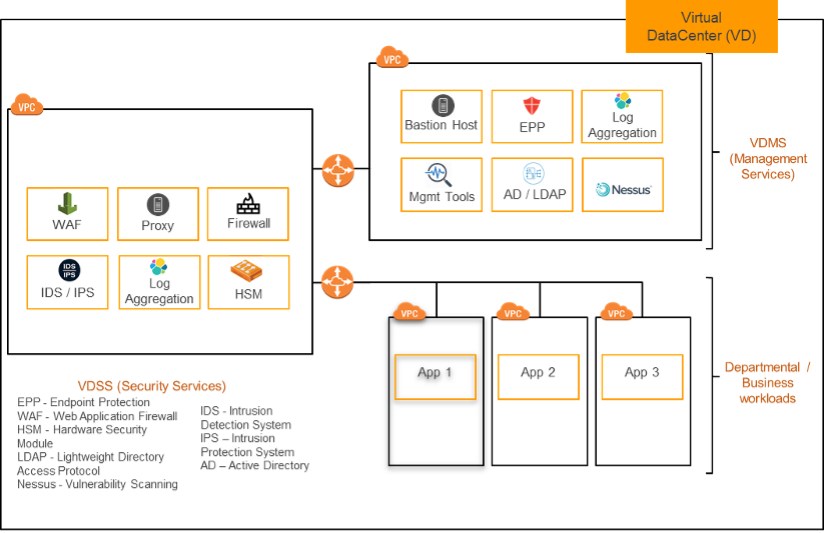

介绍了这么多概念,接下来来看一下具体的在AWS上实现的架构图:

在此可以看出结合AWS自有的基础服务和一些第三方软件,分别在隔离的VPC之中实现了VDSS和VDMS的要求功能。

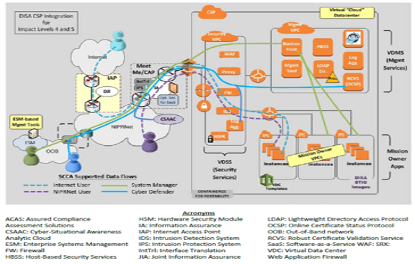

结合访问管控实现TCCM功能的图会更复杂一些:

可以看到此图根据不同应用的关键程度,无论是使用者还是系统维护者,都可以根据相应的条件从国防部内网或通过互联网进行对应权限的操作。

再看一下具体各个功能模块分别对应的操作者是谁:

- Mission Owners: 一个DoD的分支,负责实施和运营DoD的军事任务。

- 在此可以理解为最终使用者,比方要按核按钮的特朗普同学。

- Mission Cyberspace Protection: 一个DoD的分支,负责保证MO的应用区域和网络系统数字安全,可以是MO自己或者被认证的云服务商中提供MCP能力的部门。

- 在此可以理解为企业当中IT运维中的安全专家,主要对内网安全负责,可以是DoD人员,也可以是其云托管服务商MSP,如上文提到的前东家REAN Cloud和在国内的我现东家北京易云服有限公司。

- DISN BCP: 一个DoD的分支,建立何实施数字安全能力来保护DISN。

- 再次理解为企业IT部门负责接入安全的专家,在此为DISA自己。

整体架构的介绍就到这里了,可以看到这个架构其实对于很多企业也是有借鉴意义的,宏观来讲的话实现了一些基本的安全设计规则:

- 最小权限

- 尽可能隔离

- 威胁越远越好

其实如果能够熟练掌握这些设计原则和基于AWS以及其他第三方的工具的话,一样可以设计出符合自己要求的安全架构规范。